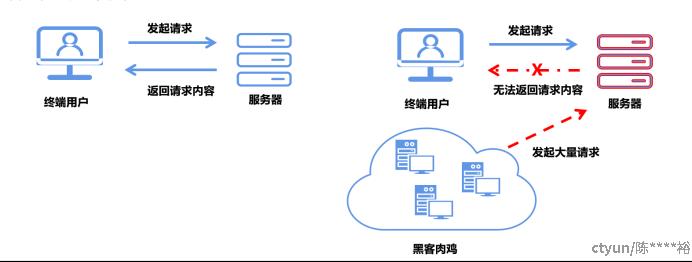

分布式拒绝服务攻击(Distributed Denial of Service,简称DDoS),攻击者控制不同位置的多台机器同时向一个或数个目标发动攻击,使目标的网络出口链路堵塞或机器负载变高导致无法正常响应正常请求。被黑客控制的机器称为肉鸡。

资源池边界DDoS防护一款通过对互联网访问公网IP的业务流量进行实时监控的产品,及时发现异常的DDoS攻击流量,为用户提供DDoS攻击防御能力。该产品支持防护策略配置、自动流量牵引以及灵活的流量回注,保障业务稳定、安全运行;支持实时监控告警、并形成清晰的网络流量报表和日志记录,方便用户掌握平台的安全状况。

一、应用场景:

在政务云、金融云、医疗云等行业的私有化场景中,对数据保密、数据安全、服务质量要求高,需要进行安全防护。

快速可靠的网络访问是私有云业务的基本要求,需要保障业务可用性前提下,提升业务的访问速度,确保业务服务器不会因遭受网络攻击而导致不能访问;同时会议期间的访问量较高,需确保高并发下的业务访问不卡顿,访问速度快。

二、部署模式:

抗D有多种部署方式,包括DNS接入、透明串联和旁路部署模式三种。在私有化场景中,主要是串联和旁路部署两种模式

1.旁路检测部署方案

对于大型的网络或大流量的网络,一般会采用旁路部署模式。旁路部署的优势是不需要改变原有网络拓扑,不会引起单点故障,方便扩容,更容易部署。

2.透明串联部署方案

设备以逻辑串联部署在核心设备(如出口交换机)上,实现抗D流量检测和流量清洗功能。

三、主要关键技术:

1. 异常流量检测技术

异常流量检测设备通过与管理平台配合完成对于网络异常流量的监控和管理。

支持多种DDoS攻击的检测,包括网络型攻击SYN Flood、UDP Flood、 DNS Query Flood、ICMP Flood、Ping of Death、Connection Flood、Land Attack、Tear Drop、WinNuke 等,应用型攻击 HTTP Get攻击、CC攻击、DNS攻击等。

2. 异常流量清洗技术

异常流量清洗设备通过异常流量限速,动态规则过滤,可以实现多层次安全防护,精确过滤各种网络层和应用层的攻击和未知恶意流量。

2.1 针对网络层的攻击防护

对于各种 Flood 攻击,除了提供常见的限速功能外,方案针对一些特殊的攻击提供专门的防护算法。安全防护功能包含:速率限制、SYN Cookie 防护、SYN Reset 防护、TCP 状态防护等。

2.2 针对应用层的攻击防护

应用层的攻击不同于网络层攻击,它往往是一种非对称的攻击,即客户端只需要耗费很小的带宽和主机资源,而服务器端则要消耗很大的带宽或者主机资源,这种攻击的破坏性更大。应用层攻击主要集中在 DNS 攻击以及 HTTP 攻击上。安全防护功能主要包含:DNS域名限速、DNS 重传校验、HTTP Cookie 验证防护。

3. 流量牵引

当检测到某个IP遭到攻击的告警日志时,这个IP的流量将被牵引到异常清洗设备进行过滤。流量牵引技术可使用 BGP、OSPF、策略路由、MPLS等,通常情况下,采用BGP作为流量牵引的方式。

攻击结束后,异常流量检测设备会发送攻击结束的告警日志,将这个 IP 的流量恢复原路径。

4. 流量回注

清洗设备可通过VLAN二层回注方式、策略路由回注方式、GRE回注方式、MPLS回注方式等多种方式,将清洗后的干净流量回注给用户,用户正常的业务流量不受任何影响。