1.天翼云虚拟网络隔离架构

天翼云为了实现网路的虚拟化以及逻辑隔离基本都是基于 overlay 技术,在三层网络之上构建二层网络来实现的。Overlay技术就是基于物理网络拓扑来构建虚拟网络,物理网络拓扑对于终端而言是透明的(看不见的), 基于Overlay技术海量的租户被隔离开,所有的租户都是运行在这个网络之上

天翼云运用虚拟可扩展网络技术对政务云中不同租户虚拟资源进行逻辑隔离,底层使用VTEP进行封包和解包,将底层孢粉封装在VXLAN头部,vxlan头部添加到UDP头部,UDP头部再封装到IP头部,进而在三层网络中传输。不同租户或者租户中的不同业务系统属于不同的vxlan,每一个vxlan都有一个独立的VNI,保证了VXLAN之间的隔离性。

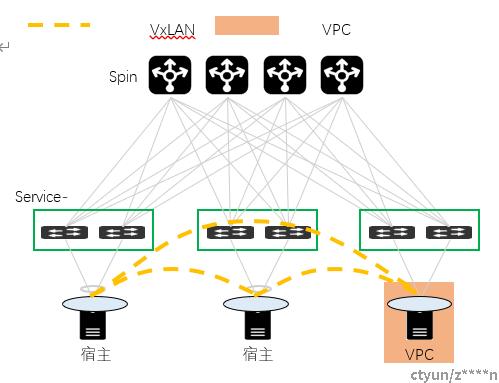

实现方式:

- 主机侧通过VxLAN隔离租户

- 宿主机之间、宿主机与NFV之间建立VxLAN Tunnel

- Service-Leaf、Spine之间运行eBGP,负责Underlay转发

2.利用VPC实现租户级别的隔离

虚拟私有云(Virtual Private Cloud)是公有云服务商为多租户提供的虚拟化的私有云服务,不同VPC之间完全逻辑隔离,互不干扰。用户可以通过软件定义的方式管理VPC内的各种资源,包括云服务器、云负载均衡、PaaS服务及其他公共服务。

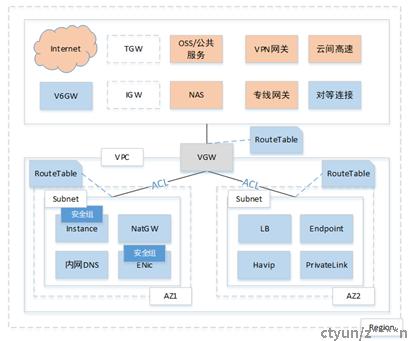

VPC的产品模型如下图:

每个用户可以根据业务和安全需求定义网络:选择私有网段、网段大小,业务大需要的主机多,可以配置大的网段;灵活实现租户间、单个租户不同的业务之间的网络隔离,并制定相关的安全策略;消除大二层的问题,即在局域网内,没有了ARP广播,隐性减少了网络故障。

定义一个VPC时,要确定VPC使用的私网网段和大小,这个在前期规划时要根据预估的未来入网的设备多少、需要的子网个数来确定;网关(路由器)下会接虚拟交换机,虚拟交换机再接具体的入网设备,如ecs/ec2,负载均衡等。一个VPC有一个虚拟路由器,有1个或多个虚拟交换机。

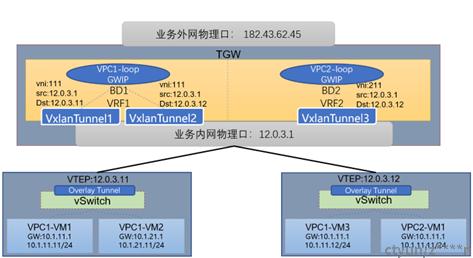

通过软件定义网络和overlay封装技术,我们在物理网络(underlay network)上构建出虚拟网络(overlay network)平面,通过给不同虚拟网络分配全局唯一网络ID标识,实现每个用户的数据平面逻辑上相互隔离,即多租户技术(Multi-Tenancy Technology)。每个虚拟网络即为一个私有网络(Virtual Private Cloud,简称VPC),不同私有网络的数据无法相互通信。同一个私有网络下的资源间通信,统一通过overlay封装转发。VPC之间完全隔离:VXLAN最大的特点是可以在网络环境中传输二层数据

- VXLAN协议作用是将二层报文在三层范围进行扩展,使用VXLAN协议对每个VPC网络进行隔离,不同VPC之间保证安全隔离,无法进行通信

- 每个VPC,一条隧道,隧道ID唯一,不同用户不同隧道,隧道之间无法直接通信。

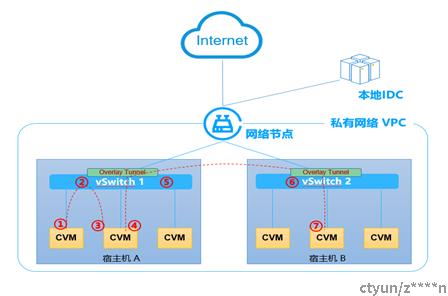

云主机通讯模型

由于云主机是分布式的,同一个VPC下的两个云主机通信存在同宿主机和跨宿主机两种情况,下图分别表示了两种情况下的通信流程。

控制器上会记录所有租户下的全部资源的IP地址、VPCID、所在宿主机物理网络的IP地址信息,这三个维度即组成一组路由信息,用于指导数据报文在隧道转发路径,控制器会将路由信息下发到对应的虚拟交换机和网关。

- 同宿主机下的相同VPC云主机网络互访

当同一个VPC下的两个云主机需要通信时,两个云主机分布在同一个宿主机 A上,如图所示,数据路径为:①-②-③-②-①,具体转发流程为:

- 云主机会将数据流量发送给vSwitch 1

- vSwitch 1查询路由表项发现目的云主机的IP就在本宿主机A上

- vSwitch 1会将报文直接转发给目的云主机

- 目的云主机收到报文

- 数据包回程同理。

- 不同宿主机下的相同VPC云主机网络互访

当两个云主机分布在不同宿主机上时,假设宿主机A上的云主机需要和宿主机B上的云主机通信,如图所示,数据路径为:④-⑤-⑥-⑦-⑥-⑤-④,具体转发流程为:

- 宿主机A上的云主机会将数据流量发送给vSwitch 1

- vSwitch 1查询路由表项发现目的云主机的IP在宿主机B上

- vSwitch 1会将报文进行Overlay封装,通过underlay网络发送给宿主机B,

- 宿主机B上的vSwitch 2收到报文后,查询路表发现目的IP是宿主机B上的云主机,将报文解掉Overlay封装,转发给目的云主机。

- 目的云主机收到报文

- 数据包回程同理。

私有网络默认内网互通,即控制器会向此VPC下的资源所在的宿主机上的vSwitch上下发VPC内其他资源的映射关系,从而实现分布在不同宿主机上的云主机网络通信。

- 资源互访安全控制原理

VPC可提供网络ACL及安全组的访问控制,VPC灵活性和安全性更高。可适用于对安全隔离性要求较高的业务、托管多层web应用、弹性混合云部署等使用场景中,符合金融、政企等行业的强监管、数据安全要求。

不同网段的虚拟资源转发时需要通过网元,因此可以通过在网元上配置ACL策略进行受限的访问控制,

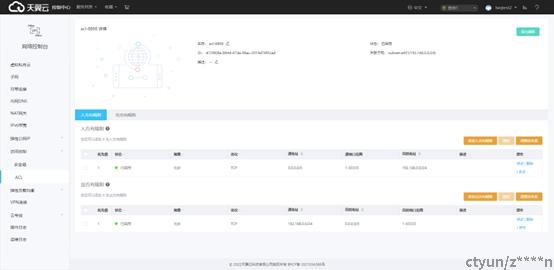

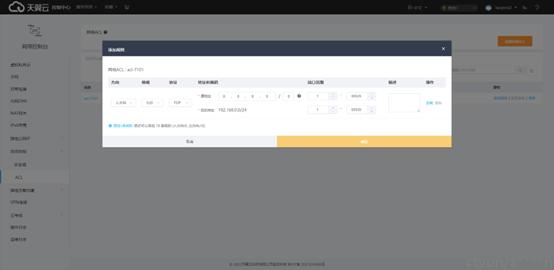

下图为ACL策略示意图:

ACL针对子网的五元组:

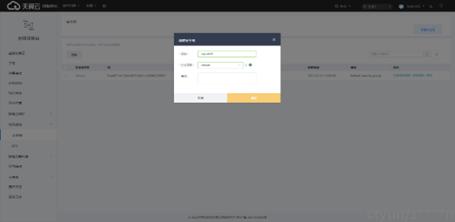

天翼云 VPC 提供了安全组功能,安全组是为 VPC 中的云主机提供访问控制功能,可以控制安全组内云主机的入流量和出流 量。

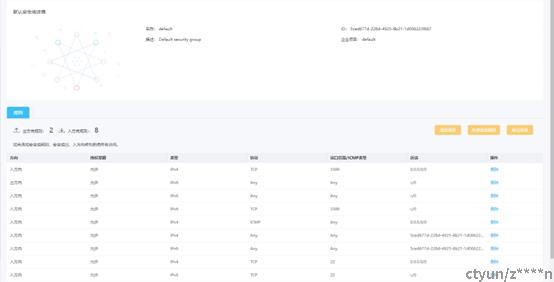

安全组规则示意图:

安全组的主要用法要点如下:

- 安全组内如果没有任何规则的话,默认是都拒绝访问的。既不允许别人访问云主机,也 不允许云主机访问外部。

- 添加入方向规则,就是允许谁来访问云主机,谁可以是一个 IP 地址(32 位掩码),也可 以是一个网段。谁就是源地址。

- 添加出方向规则,就是允许云主机去访问外部,外部可以是一个 IP 地址(32 位掩码), 也可以是一个网段。外部就是目标地址。

- 一台云主机可以添加多个安全组,相当于多个安全组的规则对这台云主机都生效。

- 在创建新安全组时,系统会默认创建两条出方向的规则,这两条规则的意义是允许云主 机访问外部所有地址。此时入方向是没有规则的,意思是不允许任何地址来访问云主机。

- 添加入方向规则的时候指定端口,就是说只能通过这个端口或者端口范围内的端口来访 问云主机。添加出方向规则的时候指定端口,就是云主机只能通过这个端口或者端口范 围访问外部。

- 如果入方向有规则,出方向没有对应的规则,那么外部也是不能正常访问云主机的,这 是因为虽然外部数据可以进来,但是云主机的数据出不去,没有回包;如果入方向没有 规则,出方向有规则,这时云主机是可以正常访问外部的,这是因为安全组只有出方向 是有状态的(有出就有回)。

- 入方向的源地址可以指向安全组,意思是把安全组所关联的云主机的地址作为入方向的 源地址,也就是安全组所关联的云主机地址都可以访问该云主机。这个是为了方便配置 云主机之间的访问控制规则。

- 同一子网下的虚机默认是互通的、同一 VPC 下不通子网下的虚机默认也是互通的。

以上就是对天翼云网络虚拟化安全技术原理的分享了。