1. Linux盖茨木马攻击原理简述

Linux盖茨木马是一类有着丰富历史,隐藏手法巧妙,网络攻击行为显著的DDoS木马,主要恶意特点是具备了后门程序,DDoS攻击的能力,并且会替换常用的系统文件进行伪装。木马得名于其在变量函数的命名中,大量使用Gates这个单词。基本原理如下:

a) 目标选择:攻击者通常使用暴力破解,漏洞利用等手段进入服务器并种植木马。

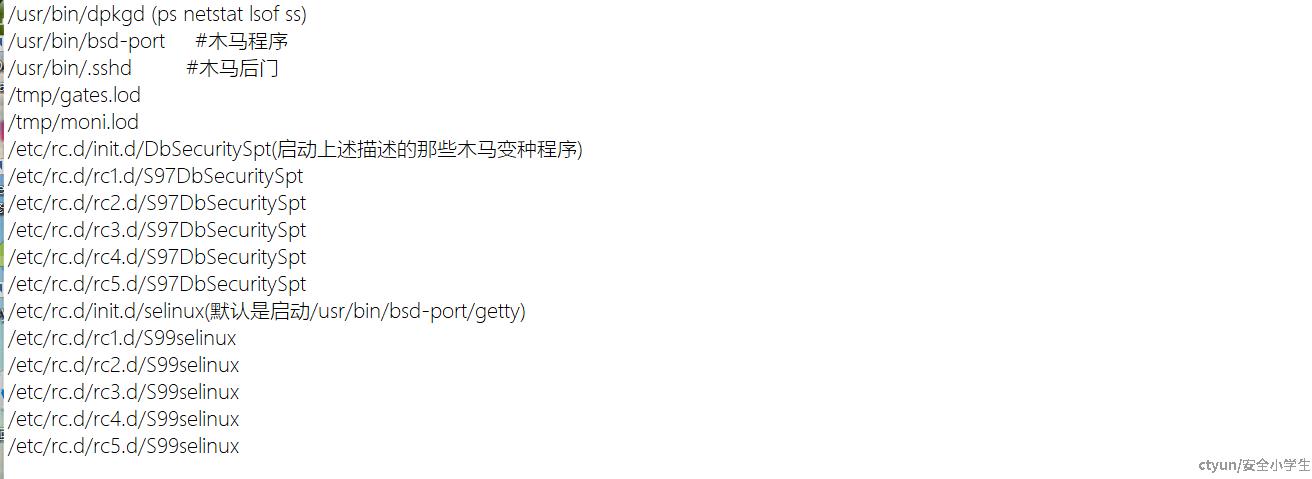

b) 释放后门:攻击者在进入服务器后会释放若干文件。

c) 命令替换:攻击者一般会替换/usr/bin/dpkgd的ps netstat lsof ss四个命令,替换后命令的大小约为1.2MB。

d) 恶意行为执行:木马会连接特定的控制服务器,进行命令与控制通信,可能会下载和执行额外的恶意代码。攻击者能操控主机发起分布式拒绝服务攻击,消耗大量网络资源,导致服务不可用。

2. Linux盖茨木马快速研判方法/标准

一般是通过SOC系统的日志和行为异常来判断是否是Linux盖茨木马植入行为,我们的研判分为以下几点:

a) 工单威胁类型:后门程序。

b) 隐藏进程:对应工单的原始日志的基础属性中,攻击类型:Linux后门检测,威胁描述:发现隐藏进程:.sshd(/usr/bin/.sshd),日志级别:严重

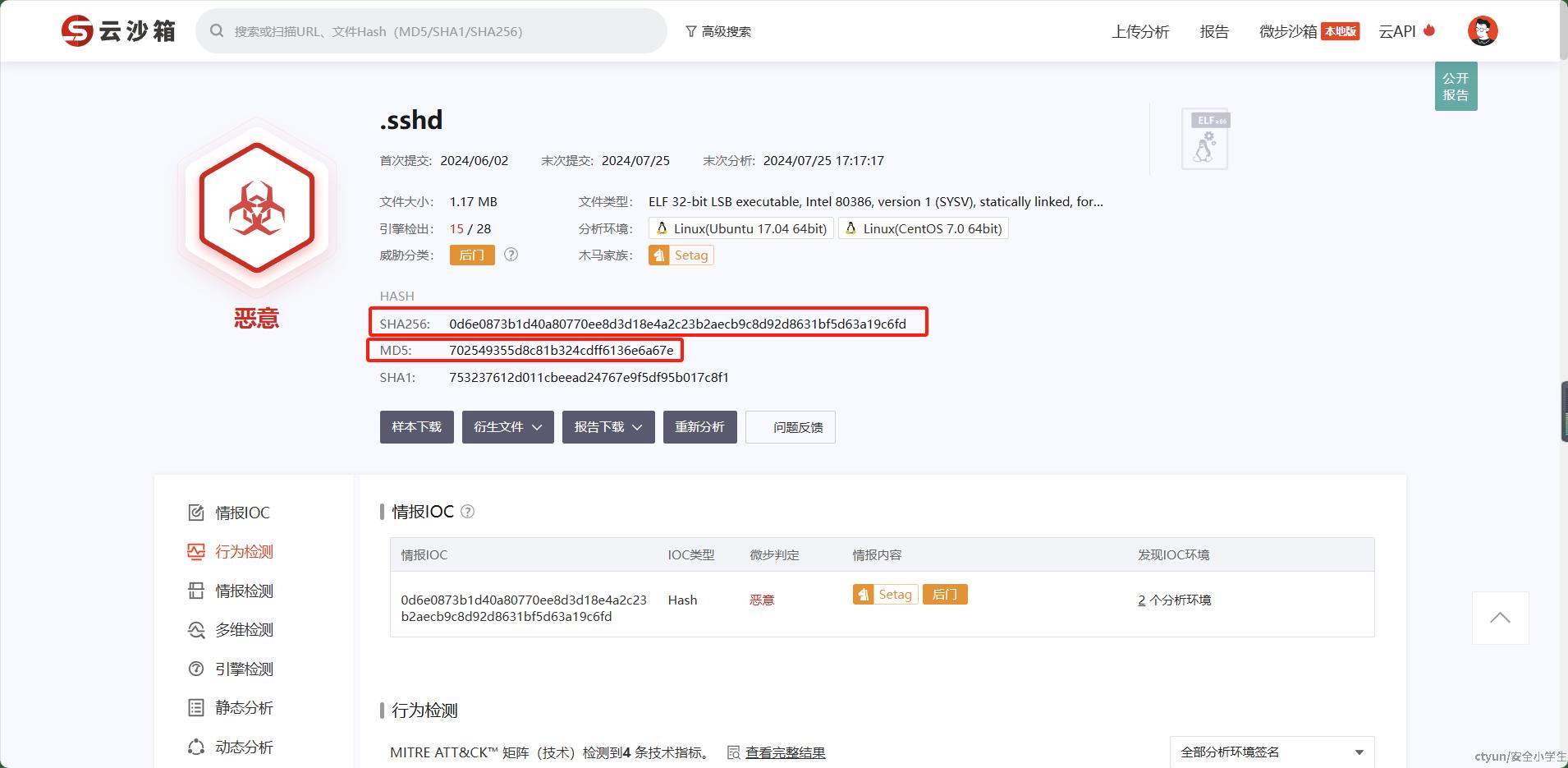

c)威胁情报:隐藏后门大小通常为1.2MB左右,SOC平台文件大小单位为字节,即大约1200000字节左右。通过SOC平台中原始日志文件属性所给出的SHA256可以在微步上获取关于这个文件的威胁情报,并下载样本。可通过比对SHA256和MD5来判断是否为同一文件。如果微步获取不到样本的话需要联系对应业务部门的安全员获取样本。

d)异常目录:在相同工单的其他原始日志中,可能还会出现异常目录/usr/bin/bsd-port/,可以查看异常目录下文件的sha256,和MD5等,同上威胁情报操作。

e) 查看关联事件处置意见:可通过SOC平台的查看关联事件功能,查看历史关联事件处置建议。可帮助判断是否为误报或正报。

是否为业务操作:无论是产品研发或是渗透测试,都不可能植入Linux盖茨木马。如满足以上诸多条件,可直接启动应急响应流程。