漏洞概述

近日,React官方发布安全更新,披露了React Server Components中存在的一处远程代码执行漏洞(CVE-2025-55182)。该漏洞可能允许攻击者在特定条件下在服务器端执行任意代码,影响Next.js(CVE-2025-66478)等基于Server Components架构的应用安全性。

漏洞详情

- 漏洞编号:CVE-2025-55182、CVE-2025-66478

- 威胁等级:高危

- 漏洞类型:远程代码执行(RCE)

- 影响组件:React Server Components(react-server-dom-webpack、react-server-dom-parcel、react-server-dom-turbopack)

受影响版本

- 19.0,19.1.0,19.1.1,19.2.0

- 使用React Server Components的框架(如Next.js 15+等)

- 注:仅使用客户端React的应用不受影响。

漏洞机制

该漏洞存在于Server Components的数据序列化/反序列化过程中,当处理特定构造的恶意数据时,可能导致服务器端代码执行。攻击者可能通过精心构造的请求触发该漏洞。

风险影响

- 服务器权限获取:成功利用可获取服务器控制权限

- 数据泄露风险:可访问服务器文件系统及数据库

- 服务中断:可能导致服务不可用或数据破坏

- 横向移动:在集群环境中可能扩大影响范围

应急解决方案

漏洞修复方案

React与NextJs官方已发布修复方案,可参考官方安全公告:

https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components

https://nextjs.org/blog/CVE-2025-66478

天翼云安全快速防护指南

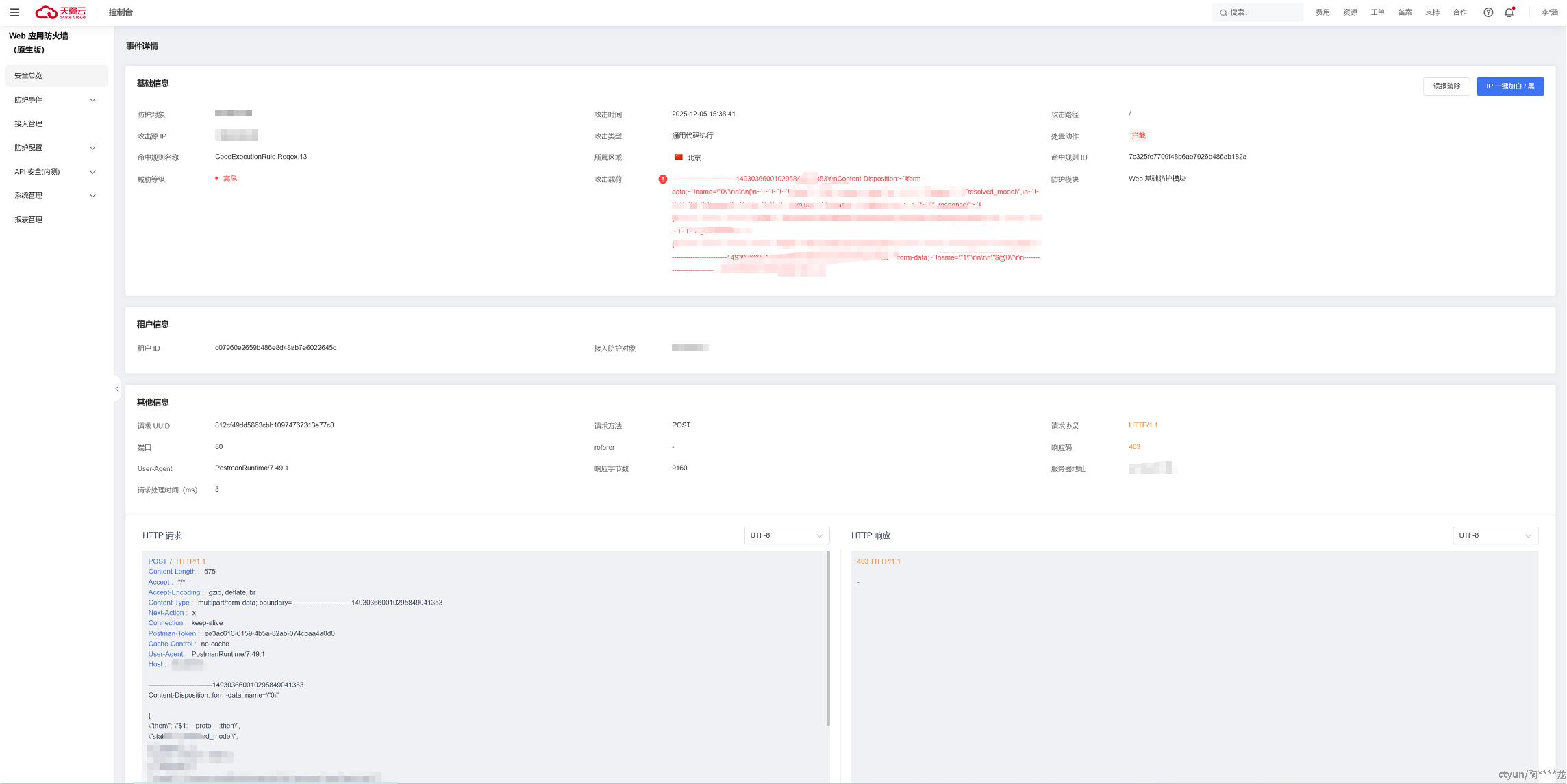

天翼云Web应用防火墙(原生版)

天翼云Web应用防火墙(原生版)已针对CVE-2025-55182、CVE-2025-66478发布专项防护规则,已接入天翼云Web应用防火墙(原生版)且防护引擎运行模式为拦截模式的业务可默认针对该漏洞进行拦截防护。

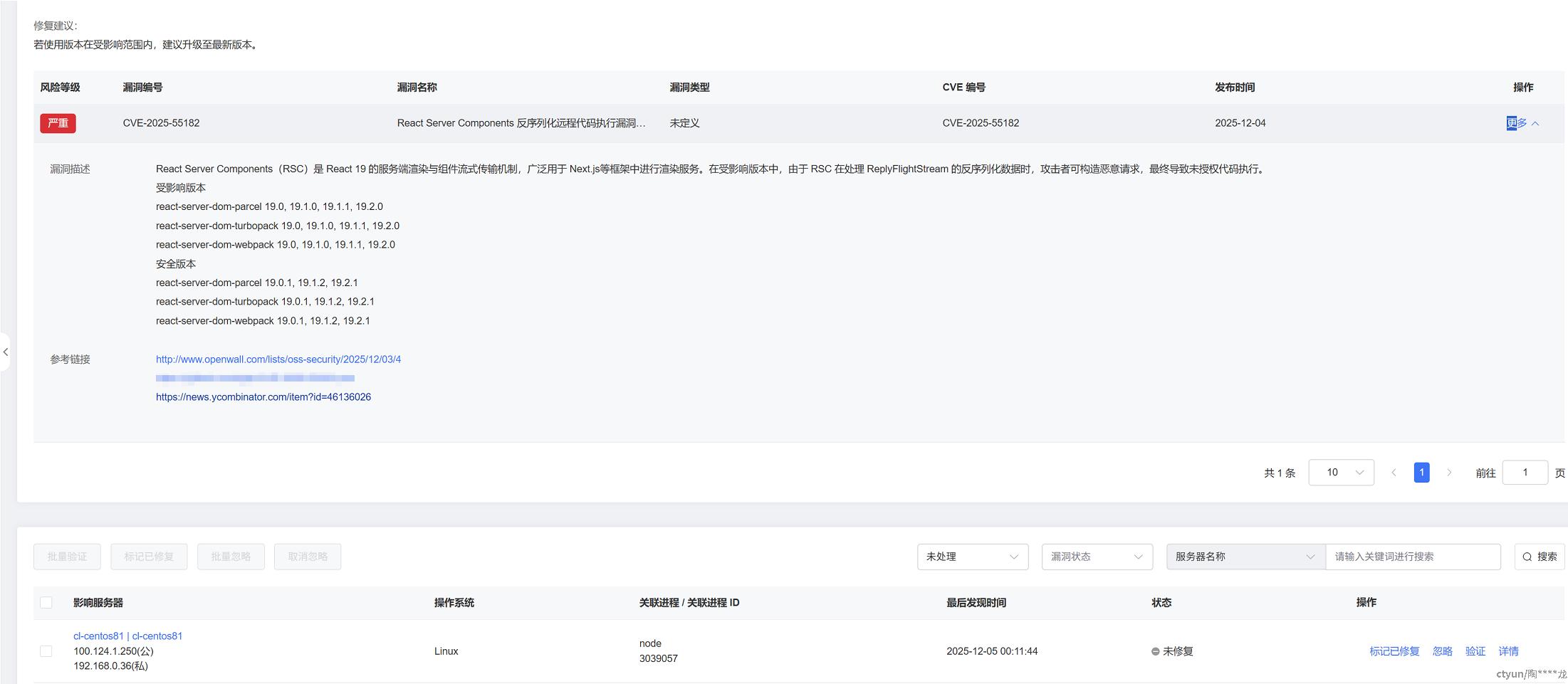

服务器安全卫士(原生版)

天翼云服务器安全卫士(原生版)已支持对CVE-2025-55182、CVE-2025-66478漏洞的检测,用户开启天翼云服务器安全卫士(原生版)后,可使用【风险管理-漏洞扫描-一键扫描】,勾选应急漏洞即需要扫描的服务器范围后,发起该漏洞的检测。

注:该指南仅为缓解措施,若要根绝漏洞,请按照官方修复方案进行升级。

参考链接

https://github.com/vercel/next.js/security/advisories/GHSA-9qr9-h5gf-34mp

https://github.com/vercel/next.js/security/advisories/GHSA-9qr9-h5gf-34mp